Audyt legalności oprogramowania to nic innego, jak dokładne przeanalizowanie wszystkich posiadanych licencji oraz rzeczywistych instalacji programów na komputerach w przedsiębiorstwie. Sprawdź, jak to wygląda w praktyce!

Czym jest audyt oprogramowania?

Raport audytu legalności oprogramowania pozwala stwierdzić, czy oprogramowanie zainstalowane na komputerach jest używane zgodnie z prawem. Inwentaryzacja posiadanych licencji powinna być realizowana cyklicznie. Audytem oprogramowania najczęściej zajmują się zewnętrzne firmy, które posiadają odpowiednie procedury do szybkiego przeprowadzania całego procesu.

Istnieją też rozwiązania, dzięki którym informacje o stanie oprogramowania przekazywane są w czasie rzeczywistym. Należy do nich m.in. LOG plus, który na bieżąco przeprowadza audyt oprogramowania. Wymiernie wpływa to na zmniejszenie kosztów, pozwala również na oszczędność czasu.

Audyt IT - jak go przeprowadzić?

Podczas wykonywania audytu oprogramowania dokonuje się zestawienia liczby oraz typów licencji programów wykorzystywanych w firmie. Uzyskane w ten sposób informacje pozwalają na sprawne wykrycie i usunięcie nielegalnego oprogramowania oraz na aktualizację oprogramowania, które jest niezbędne do funkcjonowania przedsiębiorstwa. Skrupulatnie wykonany audyt zakłada również weryfikację, kto korzysta z jakich programów. Obejmuje też sprawdzenie, czy wszystkie zakupione licencje są na pewno potrzebne.

Regularne przeprowadzanie audytu firmowych licencji i oprogramowania pozwala wyeliminować ryzyko pojawienia się dodatkowych kosztów w wyniku np. nałożenia kar finansowych. Audyt oprogramowania pozwala na generowanie oszczędności dzięki wskazaniu, które opłacane licencje są zbędne.

Etapy audytu legalności oprogramowania

Ze względu na etapy można wyróżnić trzy podstawowe czynności związane z audytem oprogramowania w firmie.

1. Inwentaryzacja oprogramowania.

Ten etap polega głównie na ewidencji infrastruktury IT w przedsiębiorstwie. Należy w tym przypadku ustalić rodzaj zainstalowanego oprogramowania, liczbę serwerów i stacji roboczych. Tak zebrane informacje należy ostatecznie przedstawić w formie raportu i zestawić go z informacjami, które wynikają z oficjalnej dokumentacji firmy. Oczywiście można robić to ręcznie, lecz zdecydowanie zalecana jest automatyzacja za pomocą odpowiedniego narzędzia.

2. Opracowanie i wdrożenie programu naprawczego.

Po dokonaniu inwentaryzacji, bilansu i identyfikacji nielegalnego oprogramowania, warto przystąpić do analizy bieżącego stanu i ustalenia planu działania. Z firmowych dysków należy usunąć nieużywane oprogramowanie oraz zaplanować, do których programów należy wykupić odpowiednią licencję - co często bywa kłopotliwe, z uwagi na skomplikowane prawo licencyjne. Oczywiście i w tym przypadku można wykorzystać odpowiedni system, posiadający aktualne biblioteki produktów handlowych. W LOG Plus znajdziesz bazę ponad 1 mln produktów handlowych, które są cyklicznie aktualizowane.

3. Ustalenie i wdrożenie procedur postępowania z oprogramowaniem.

Ostatnim etapem weryfikacji i przeprowadzenia audytu w firmie jest stworzenie procedur pozwalających na sprawniejsze zarządzanie licencjami i oprogramowaniem. Ich wdrożenie przekłada się na zwiększenie bezpieczeństwa firmy, uniknięcie ryzyka instalacji nielegalnych programów na firmowym sprzęcie oraz wygenerowanie oszczędności przez dział IT.

Komu zlecić wykonanie audytu oprogramowania

Audyt oprogramowania zainstalowanego na stacjach roboczych w firmie można zlecić zewnętrznej firmie zajmującej się np. outsourcingiem IT. W ten sposób zyskujesz pewność, że software w firmie będzie w 100% legalny. Warto jednak wybrać firmę z doświadczeniem.

To rozwiązanie wymaga jednak poświęcenia dużej ilości czasu zarówno po stronie Administratora IT, jak i wynajętej firmy. Alternatywą jest wyposażenie się w odpowiednie narzędzie - oprogramowanie, które robi audyt oprogramowania automatycznie. Jednym z najbardziej zaawansowanych na rynku jest LOG Plus. Tylko takie postępowanie jest gwarancją, że programy w twojej firmie i ich źródło instalacji będą zgodne z obowiązującym prawem licencyjnym.

Dlaczego warto zlecić audyt oprogramowania?

Realizacja audytu legalności oprogramowania na komputerach przedsiębiorstwa jest ważna, chociażby ze względu na kwestie finansowe. Korzystając z nielegalnych programów, narażasz się na kary finansowe oraz problemy z prawem. Zlecenie audytu licencji wpływa przede wszystkim na:

- większą kontrolę bezpieczeństwa danych na stacjach roboczych i serwerach w firmie;

- zwiększenie efektywności pracy sprzętu poprzez usunięcie zbędnych programów;

- usunięcie nielegalnego oprogramowania, które naraża firmę na konsekwencje finansowe i prawne;

- rezygnację z oprogramowania, które nie jest wykorzystywane przez żadnego z pracowników firmy

- opracowanie procesu zarządzania oprogramowaniem na firmowych komputerach.

Kwestie opłacalności audytu oprogramowania są jasne. Warto więc zdecydować się na usługi firmy zewnętrznej lub odpowiednie narzędzie z grupy ITAM i dokonać optymalizacji każdego komputera i wykorzystywanego oprogramowania w firmie.

Czy da się wykonać audyt oprogramowania bez udziału zewnętrznej firmy?

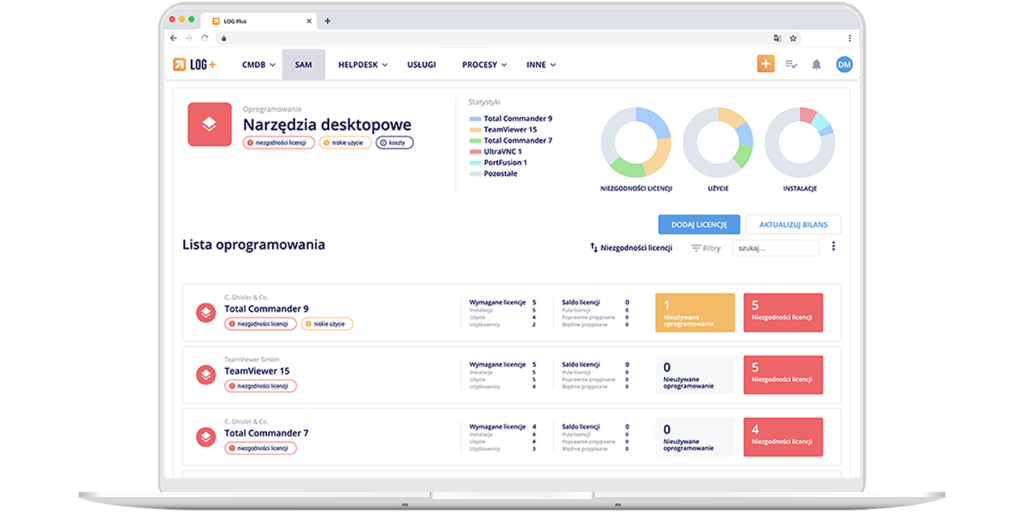

Zdecydowanie tak! Idealnym tego przykładem jest narzędzie producenta oprogramowania do zarządzania zasobami i usługami IT - LOG Plus, które wykonuje audyt oprogramowania na bieżąco. Co to oznacza w rzeczywistości? Twoja firma nie naraża się na dodatkowe koszta i jest bezpieczna przez cały czas, nie tylko w chwili przeprowadzenia diagnozy przez zewnętrzną firmę. System LOG Plus wyposażony jest w moduł SAM (ang. Software Asset Management), który służy do zarządzania licencjami w przedsiębiorstwach. Najważniejsze możliwości modułu SAM:

- automatyczna inwentaryzacja licencji,

- informacje o brakujących licencjach,

- informacje o wykorzystaniu oprogramowania (alerty o niskim użyciu),

- pomoc w wyborze odpowiedniej licencji do oprogramowania.

Korzystając z modułu SAM w oprogramowaniu LOG Plus, można wygodnie zarządzać oprogramowaniem w swojej firmie. Dzięki alertom o licencjach masz zawsze aktualne i dokładne z dane o użyciu aplikacji oraz kosztach poniesionych na zakup nowych licencji. Krótko mówiąc, moduł SAM wyświetla najpotrzebniejsze informacje w ramach realizowanego na bieżąco audytu oprogramowania. Uwagi przekazywane przez program dotyczą m.in.:

- nieprzypisanych licencji - dotyczy zainstalowanych programów bez aktywnego pozwolenia na użytkowanie;

- błędnie przypisanych licencji - dotyczy oprogramowania, dla którego termin ważności licencji już upłynął;

- programów o rzadkim wykorzystywaniu - dotyczy aplikacji zainstalowanych w systemie, które nie są używane w ciągu ostatnich 30 dni.

Jako użytkownik modułu SAM możesz dostosować go do swoich potrzeb. Takie rozwiązanie to przede wszystkim: wygoda, pełna automatyka, duża baza wzorców oprogramowania oraz możliwość optymalizacji wykorzystania aktualnie zainstalowanych programów i ich licencji. Wybierz moduł SAM, a zapanujesz nad licencjami i nie tylko!

Audyt legalności oprogramowania – podsumowanie

Realizacja audytu legalności oprogramowania i optymalizacja procesów zarządzania programami to zabieg, o jakim powinien pamiętać każdy przedsiębiorca. Warto też zwrócić uwagę na fakt, że weryfikacja legalności software'u w przedsiębiorstwie pozwala uniknąć wielu nieprzyjemności. Legalne oprogramowanie to klucz do sukcesu i gwarancja sprawnego funkcjonowania wszystkich działów firmy. Warto przy tym wybierać tylko sprawdzone firmy zajmujące się takimi procedurami lub wykorzystać odpowiednie narzędzie zaprojektowane do tego celu. Dzięki temu zarówno analiza, jak i opracowanie nowych sposobów postępowania z oprogramowaniem odbędzie się z uwzględnieniem wszystkich istotnych aspektów.

Konsekwencje za nielegalne oprogramowanie w firmie

Posiadanie nielegalnego oprogramowania na firmowym sprzęcie niesie ze sobą wiele konsekwencji. Najistotniejszym aspektem zainstalowania pirackich programów na sprzęcie przedsiębiorstwa jest kara pozbawienia wolności od 3 do 5 lat. Przy nieco mniej dotkliwych wykroczeniach sąd może zadecydować o nałożeniu lżejszej kary ograniczenia wolności do 12 miesięcy.

Warto wiedzieć, że za korzystanie i instalowanie nielegalnego oprogramowania na firmowym sprzęcie zawsze odpowiedzialny jest właściciel. Niezależnie od tego, kto zainstalował program na komputerze. Policja może przeprowadzać kontrole interwencyjne w związku z podejrzeniem popełnienia przestępstwa. Jeśli chodzi o pozostałe konsekwencje, zaliczamy do nich:

- kary finansowe na poczet pokrycia strat właściciela oprogramowania;

- wycieki finansowe poprzez nielegalne oprogramowanie bez zabezpieczeń;

- konsekwencje prawne związane z naruszeniem praw autorskich.

Warto więc kontrolować zasoby oraz pracowników swojej firmy. To ważne, gdyż za każde wykroczenie tego typu odpowiada właściciel przedsiębiorstwa, który musi liczyć się z ewentualnymi nieprzyjemnościami.